Arten der Zwei-Faktor-Authentifizierung: Vor- und Nachteile

Die Entwicklung moderner Technologien und der Übergang der Wirtschaft zu einer Online-Umgebung hat zum Aufkommen neuer betrügerischer Machenschaften geführt, die auf den Diebstahl persönlicher Daten abzielen. Als Reaktion auf die zunehmenden Cyber-Bedrohungen beginnen immer mehr Dienste und Unternehmen, die Zwei-Faktor-Authentifizierung (2FA) in ihren Betrieb zu integrieren.

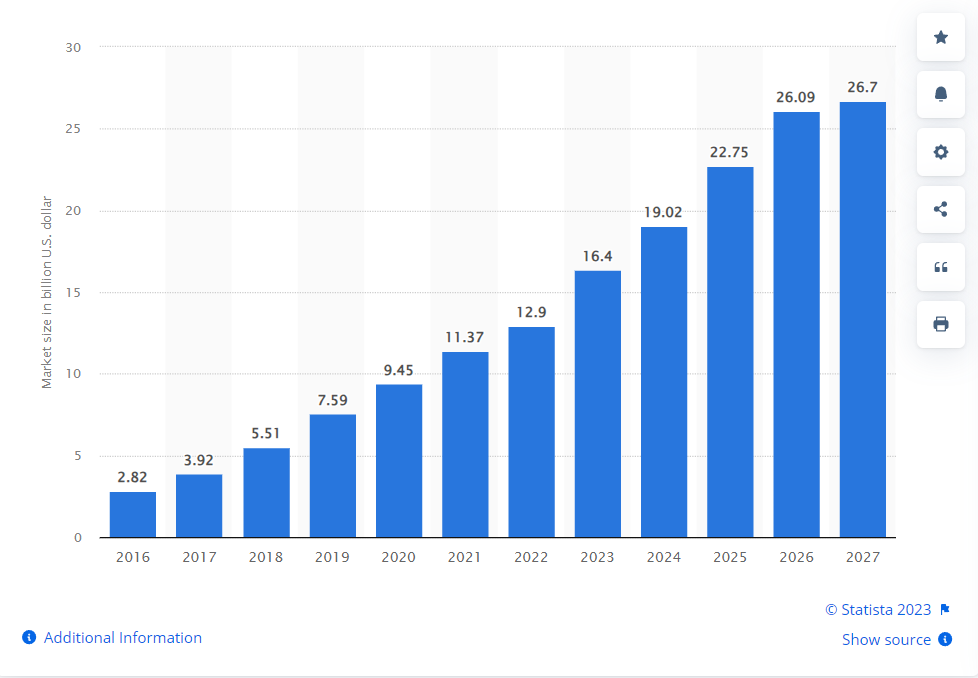

Der Markt für Multi-Faktor-Authentifizierung (MFA) ist in den vergangenen Jahren stetig gewachsen. Im Jahr 2022 wurde der weltweite MFA-Markt auf fast 13 Milliarden US-Dollar geschätzt, und es wird prognostiziert, dass sich der Wert bis 2027 verdoppelt.

Multi-Faktor-Authentifizierung (MFA) Marktgröße weltweit von 2016 bis 2021 mit einer Prognose von 2022 bis 2027.

Was ist 2FA-Autorisierung?

Es handelt sich dabei um eine Art der Multi-Faktor-Authentifizierung, bei der zwei verschiedene Formen der Identitätsüberprüfung vom Kunden verlangt werden, um Zugang zu einem persönlichen Konto zu erhalten. Um beispielsweise Zugriff auf die Anwendung Ihrer Bank zu erhalten, müssen Sie sich einer Zwei-Faktor-Authentifizierung unterziehen, bei der Sie in der Regel Ihren Benutzernamen und Ihr Passwort sowie einen per SMS erhaltenen Verifizierungscode eingeben müssen.

Was ist Authentifizierung?

Der Begriff bezeichnet den Vorgang der Bereitstellung von Informationen, die das System vom Nutzer bei der Anmeldung zum Konto benötigt. Das heißt, durch die korrekte Angabe von Selbstidentifikationsdaten kann eine Person bestätigen, dass sie diejenige ist, die sie vorgibt zu sein.

Gegenwärtig ist die Authentifizierung eine der gängigsten Cybersicherheitspraktiken, die das Risiko von Cyberkriminalität erheblich verringert.

Was ist ein Authentifizierungsfaktor?

Während des Authentifizierungsprozesses muss die Person eine bestimmte Art von Informationen bereitstellen, von denen jede als Authentifizierungsfaktor bezeichnet wird. Um die 2FA-Autorisierung zu bestehen, muss der Benutzer Daten von zwei verschiedenen Faktoren eingeben. Hier sind die wichtigsten:

Biometrische Daten

Dieser Typ basiert auf der Bereitstellung der physischen Merkmale einer Person. Dies kann zum Beispiel das Bestehen einer Gesichts-ID oder eines Fingerabdruck-Scans sein

Pros:

- Schwierig zu fälschen oder zu replizieren.

- Komfortabel für den Benutzer.

Nachteile:

- Biometrische Daten können kompromittiert werden.

- Implementierungskosten und potenzielle Datenschutzbedenken.

Wissen

Dieser Faktor besteht im Wesentlichen darin, persönliche Informationen zu geben, die nur der Nutzer kennen kann. Das können Antworten auf Sicherheitsfragen sein, aber auch die Kenntnis von Passwörtern und so weiter.

Pros:

- Familiär und einfach zu bedienen.

- Keine zusätzliche Hardware erforderlich.

Nachteile:

- Anfällig für Phishing-Angriffe, wenn Benutzer unwissentlich Informationen preisgeben.

Besitz

Zu dieser Kategorie gehört der Besitz von physischen Gegenständen, die bei der Authentifizierung helfen können. Das häufigste Beispiel ist der Besitz eines Mobiltelefons, das Textnachrichten mit einem Bestätigungscode für das Einloggen empfangen kann oder das angerufen werden kann, um die Identität zu überprüfen.

Pros:

- Ergänzt eine zusätzliche Sicherheitsebene.

- Oftmals wird ein physischer Token oder ein Gerät verwendet.

Nachteile:

- Benutzer können den physischen Token verlieren.

- Einige Methoden, wie SMS, sind anfällig für SIM-Swapping-Angriffe.

Geografischer Standort

Tools (z. B. GPS-basiert), die den Standort der Person bestimmen können, die versucht, auf das Konto zuzugreifen, werden in diesen Faktor einbezogen. Wenn der Standort nicht mit dem üblichen übereinstimmt, schlägt die Anmeldung fehl.

Pros:

- Das Hinzufügen des geografischen Standorts als Faktor bietet eine zusätzliche Sicherheitsebene, da es sicherstellt, dass der Benutzer versucht, von einem erwarteten und autorisierten Standort aus auf das Konto zuzugreifen.

- Hilft, unbefugten Zugriff von weit entfernten oder ungewöhnlichen Standorten aus zu verhindern, was ein Zeichen für ein gefährdetes Konto sein kann.

- In Kombination mit anderen 2FA-Methoden verleiht die geografische Standortüberprüfung dem Authentifizierungsprozess eine zusätzliche Dimension und macht ihn robuster.

Nachteile:

- Benutzer können auf Schwierigkeiten stoßen, wenn sie legitimerweise versuchen, von einem neuen oder unerwarteten Standort aus auf ihre Konten zuzugreifen, was zu falschen Negativmeldungen und potenziellen Kontosperrungen führt.

- Die Genauigkeit geografischer Ortungstools, insbesondere solcher, die sich auf GPS stützen, kann durch Faktoren wie schlechte Signalstärke, Wetterbedingungen oder Gerätebeschränkungen beeinträchtigt werden, was zu Authentifizierungsfehlern führen kann.

- Die ortsbezogene Authentifizierung wirft Bedenken hinsichtlich des Datenschutzes auf, da sie die Verfolgung und Speicherung der geografischen Daten der Nutzer beinhaltet. Das richtige Gleichgewicht zwischen Sicherheit und Datenschutz zu finden, ist von entscheidender Bedeutung.

Gründe für die Verwendung von 2FA

Das Ausmaß der Cyberkriminalität ist wirklich beeindruckend. Aus diesem Grund verzichten viele Menschen auf die Ein-Faktor-Authentifizierung zugunsten von 2FA, denn selbst wenn jemand das Passwort für das Konto erhält, gibt es ein weiteres großes Hindernis in Form einer Identitätsüberprüfung. Diese Option kann die Sicherheit Ihrer persönlichen Daten erhöhen und Ihnen helfen, die Risiken von Phishing zu vermeiden.

Außerdem ist es erwähnenswert, dass die Zwei-Faktor-Authentifizierung von Ihnen gesetzlich vorgeschrieben sein kann, wenn Sie Unternehmer sind. Dies gilt insbesondere, wenn Sie mit den sensiblen Daten Ihrer Kunden arbeiten.

Lesen Sie auch: Schlüsselschritte zur Verbesserung der Cybersicherheit im Gesundheitswesen

Nachteile, die auftreten können

Wie jede andere Technologie hat natürlich auch die Zwei-Faktor-Authentifizierung ihre Nachteile.

Für Kunden:

- Es gibt keine Möglichkeit, sich die Zwei-Faktor-Authentifizierung zu leisten. Der häufigste Grund dafür kann das Fehlen eines modernen Telefons oder eines anderen Geräts sein, das eine solche Funktion unterstützt.

- Probleme durch den Verlust des Zugangs zu einem der Authentifizierungsfaktoren. Dies kann den Zugriff auf ein persönliches Konto erschweren und einige Zeit in Anspruch nehmen, um das Problem zu lösen.

Für Unternehmen:

- Zusätzliche Kosten. Natürlich ist die Implementierung und Pflege von 2FA mit erheblichen Kosten verbunden. Deshalb kann es sich nicht jedes Unternehmen leisten, eine solche Technologie zu nutzen, obwohl sie sicherlich viele Vorteile für das Unternehmen als Ganzes bringt.

Lesen Sie auch:

Anforderungen an die Gewährleistung der Cybersicherheit von IoT-Systemen im Gesundheitswesen

Best Practices der Sicherheit & Schutz von mobilen Anwendungen

IT-Outsourcing mit SDH

Die Implementierung technologischer Lösungen in Ihr Geschäftsmodell, die dessen Effizienz und Produktivität verbessern, ist kein einfacher Prozess, der oft nicht in den Händen Ihrer internen Mitarbeiter liegt. Software Development Hub ist bereit, Ihnen ein engagiertes Expertenteam zur Seite zu stellen, das diese Aufgabe übernehmen kann.

Unsere Experten sind bereit, sich um alle Phasen der Softwareentwicklung zu kümmern, von der Planung bis zur technischen Unterstützung der fertigen Lösung. Außerdem stehen wir in jeder Phase der Arbeit in engem Kontakt mit Ihnen, berücksichtigen Ihre Meinung und Wünsche und berichten über den Fortgang der Arbeiten, so dass Sie sicher sein können, dass Sie das gewünschte Ergebnis innerhalb des vorgegebenen Zeitrahmens erhalten.

Um so schnell wie möglich ein Beratungsgespräch über Ihr Projekt mit uns zu erhalten, füllen Sie ein spezielles Formular aus und unsere Experten werden sich mit Ihnen in Verbindung setzen!

Categories

Share

Benötigen Sie einen Projektkostenvoranschlag?

Schreiben Sie uns, und wir bieten Ihnen eine qualifizierte Beratung.