SOC 2 Konformität: 2024 Vollständiger Leitfaden

In der sich ständig weiterentwickelnden Landschaft der Cybersicherheit und des Datenschutzes suchen Unternehmen ständig nach robusten Rahmenwerken, um die Sicherheit, Verfügbarkeit und Vertraulichkeit ihrer Systeme zu gewährleisten. Ein solches Rahmenwerk, das an Bedeutung gewonnen hat, ist SOC 2. Werfen wir einen Blick auf den umfassenden Leitfaden für die Einhaltung von SOC 2 im Jahr 2024.

Was ist SOC 2?

SOC 2, oder Service Organization Control 2, ist ein vom American Institute of CPAs (AICPA) entwickeltes Rahmenwerk zur Verwaltung und Sicherung sensibler Informationen. Es setzt den Standard für Sicherheitskontrollen, die von Technologie- und Cloud-Computing-Organisationen zum Schutz von Kundendaten implementiert werden sollten.

Die SOC 2-Konformität geht über die grundlegenden Prinzipien der Datensicherheit hinaus; sie konzentriert sich auf fünf Kriterien für vertrauenswürdige Dienste:

- security

- availability

- processing integrity

- confidentiality

- privacy.

Diese Kriterien gewährleisten, dass die Systeme einer Organisation so konzipiert sind, dass die sensiblen Daten der Kunden sicher und bei Bedarf verfügbar sind.

Es gibt zwei SOC 2-Typen: SOC 2 Typ 1 und SOC 2 Typ 2. Bei SOC 2 Typ 1 wird bewertet, ob die Kontrollen zu einem bestimmten Zeitpunkt ordnungsgemäß konzipiert sind, während bei SOC 2 Typ 2 bewertet wird, ob die Kontrollen über einen bestimmten Zeitraum hinweg wie vorgesehen konzipiert sind und funktionieren.

Ein Auditor wird beauftragt, den Zertifizierungsprozess zu überwachen. Das Unternehmen, das das Audit durchführt und Richtlinien, Kontrollen und Nachweise erhält, ernennt einen Auditor, der mit dem zu auditierenden Unternehmen kommuniziert.

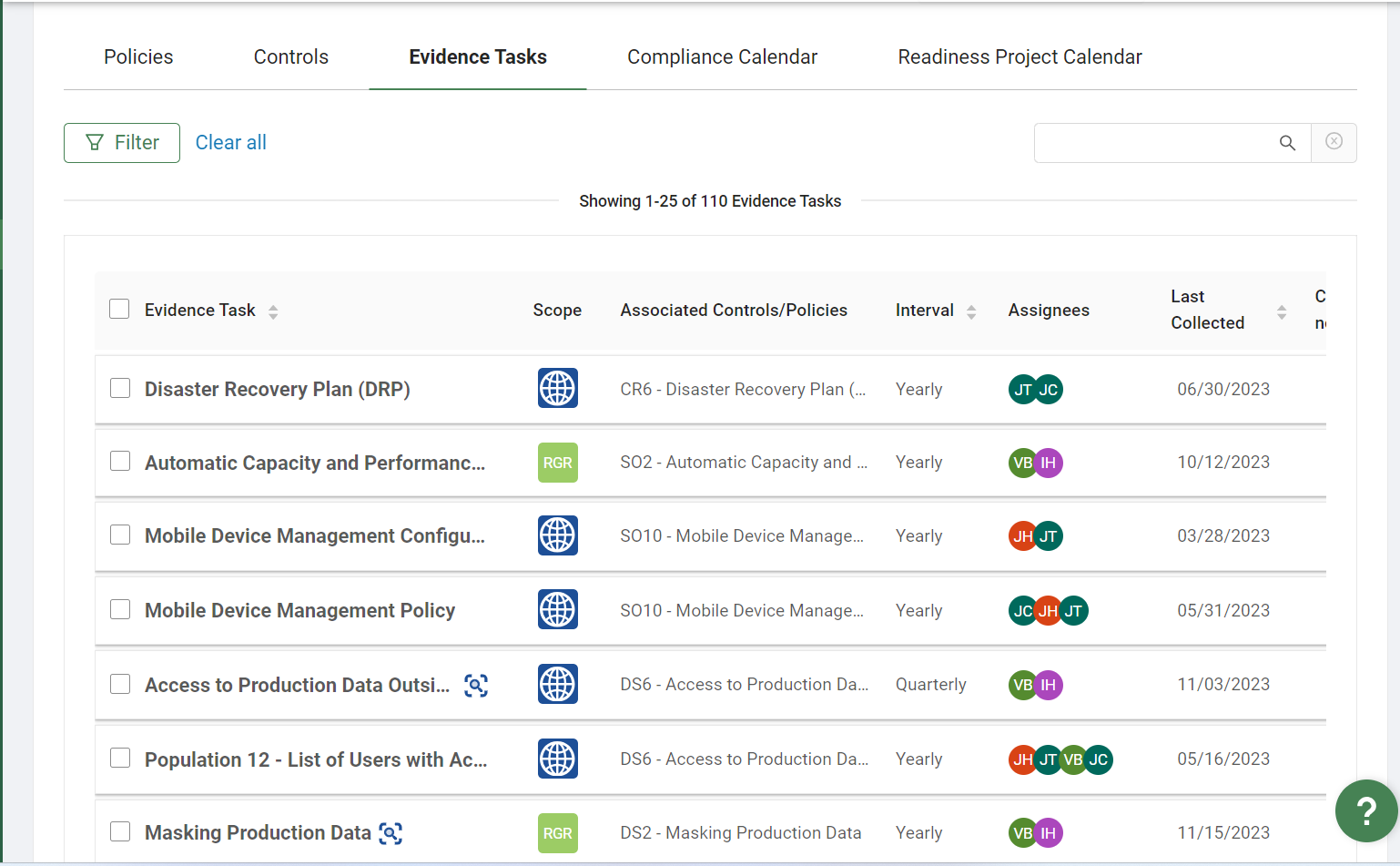

Zertifizierungsinformationen werden mit dem Tool turboatlogic.com erfasst. Es ermöglicht Ihnen, die Arbeit der Sammlung von Dokumenten und anderen Dingen zu organisieren. Die Empfänger des Audits und die Zertifizierungsstellen haben Zugang zu diesem Tool. Eine der nützlichen Funktionen ist ein praktisches Kalender- und Benachrichtigungssystem.

Für wen gilt SOC 2?

Die Einhaltung von SOC 2 ist besonders für Dienstleister relevant, die Kundendaten in der Cloud speichern. Dazu gehören Software as a Service (SaaS) Unternehmen, Anbieter von Rechenzentren/Hosting und alle anderen Organisationen, die Kundendaten in der Cloud speichern. Als Unternehmensanalytiker ist es wichtig zu verstehen, dass die Einhaltung von SOC 2 nicht auf Technologieunternehmen beschränkt ist; jede Organisation, die sensible Daten verwaltet, kann von der Einhaltung der SOC 2-Standards profitieren.

Bedeutung der SOC 2-Konformität

Da sich die Cyber-Bedrohungen ständig weiterentwickeln, hat die Gewährleistung der Sicherheit von Kundendaten für Unternehmen höchste Priorität. Die SOC 2-Konformität bietet einen strukturierten und standardisierten Ansatz für die Verwaltung und Sicherung sensibler Daten. Über die Erfüllung gesetzlicher Vorschriften hinaus erhöht die Einhaltung der SOC 2-Normen die Glaubwürdigkeit eines Unternehmens, schafft Vertrauen bei den Kunden und zeigt das Engagement für die Datensicherheit.

Die Einhaltung der SOC-2-Standards ist in bestimmten Branchen nicht nur eine gesetzliche Verpflichtung, sondern auch eine strategische Geschäftsentscheidung. Die Nichteinhaltung kann zu Rufschädigung, rechtlichen Konsequenzen und Geschäftseinbußen führen. Daher ist das Verständnis und die Umsetzung von Maßnahmen zur Einhaltung von SOC 2 ein proaktiver Schritt zur Wahrung der Interessen des Unternehmens und seiner Kunden.

Vorteile der SOC 2 Compliance

Erweiterte Sicherheitsmaßnahmen

Die Einhaltung der SOC 2-Richtlinie erfordert die Implementierung von robusten Sicherheitsmaßnahmen. Dies schützt nicht nur die Kundendaten, sondern stärkt auch die allgemeine Sicherheitslage des Unternehmens. Durch die Identifizierung und Behebung potenzieller Schwachstellen können Unternehmen Sicherheitsrisiken proaktiv mindern.

Competitive Advantage

In einer Zeit, in der Datenschutzverletzungen und Cyber-Bedrohungen weit verbreitet sind, hebt die SOC 2-Konformität Unternehmen von ihren Wettbewerbern ab. Eine SOC-2-Zertifizierung bedeutet ein Engagement für die Datensicherheit und kann für Kunden ein entscheidender Faktor bei der Auswahl eines Dienstanbieters sein.

Erhöhtes Vertrauen und Glaubwürdigkeit

Vertrauen ist ein Eckpfeiler jeder Geschäftsbeziehung, insbesondere wenn es um den Umgang mit sensiblen Daten geht. Die SOC 2-Konformität stärkt das Vertrauen, indem sie nachweist, dass ein Unternehmen strenge Kontrollen zum Schutz von Kundendaten eingeführt hat. Dieses erhöhte Vertrauen kann zu stärkeren Kundenbeziehungen und langfristigen Partnerschaften führen.

Regulatory Compliance

Die Einhaltung von SOC 2-Standards steht oft im Einklang mit verschiedenen gesetzlichen Anforderungen. Dadurch wird sichergestellt, dass Unternehmen nicht nur die branchenspezifischen Vorschriften erfüllen, sondern auch über einen strukturierten Rahmen verfügen, um sich an die sich entwickelnden Compliance-Landschaften anzupassen.

Read also: Schlüsselschritte zur Verbesserung der Cybersicherheit im Gesundheitswesen

SOC 2 Grundsätze

Die Einhaltung von SOC 2 erfolgt nach verschiedenen Grundsätzen, den so genannten Vertrauensdienstgrundsätzen. Diese Prinzipien behandeln spezifische Aspekte der Datensicherheit und sind:

- Security

Das Kriterium Sicherheit konzentriert sich auf den Schutz vor unbefugtem Zugriff, sowohl physisch als auch logisch. Es umfasst Maßnahmen wie Zugangskontrollen, Verschlüsselung und Überwachung zum Schutz sensibler Daten. - Availability

Die Verfügbarkeit stellt sicher, dass Systeme und Dienste für den Betrieb und die Nutzung wie zugesagt oder vereinbart verfügbar sind. Dazu gehören Maßnahmen zur Verhinderung und Minimierung von Ausfallzeiten, die eine kontinuierliche Verfügbarkeit der Dienste gewährleisten. - Processing Integrity

Dieses Kriterium bestätigt, dass die Systemverarbeitung vollständig, gültig, genau, zeitgerecht und autorisiert ist. Es stellt sicher, dass die Datenverarbeitung zuverlässig und frei von Fehlern ist. - Confidentiality

Vertraulichkeit bedeutet, sensible Informationen vor unbefugtem Zugriff und Offenlegung zu schützen. Dazu gehören Verschlüsselung, Zugangskontrollen und andere Maßnahmen zur Wahrung der Vertraulichkeit von Kundendaten. - Privacy

Der Datenschutz befasst sich mit der Erhebung, Verwendung, Aufbewahrung, Weitergabe und Beseitigung personenbezogener Daten. Er stellt sicher, dass Organisationen personenbezogene Daten in Übereinstimmung mit den Datenschutzgesetzen und -vorschriften behandeln.

Erhebung von Informationen und Belegen

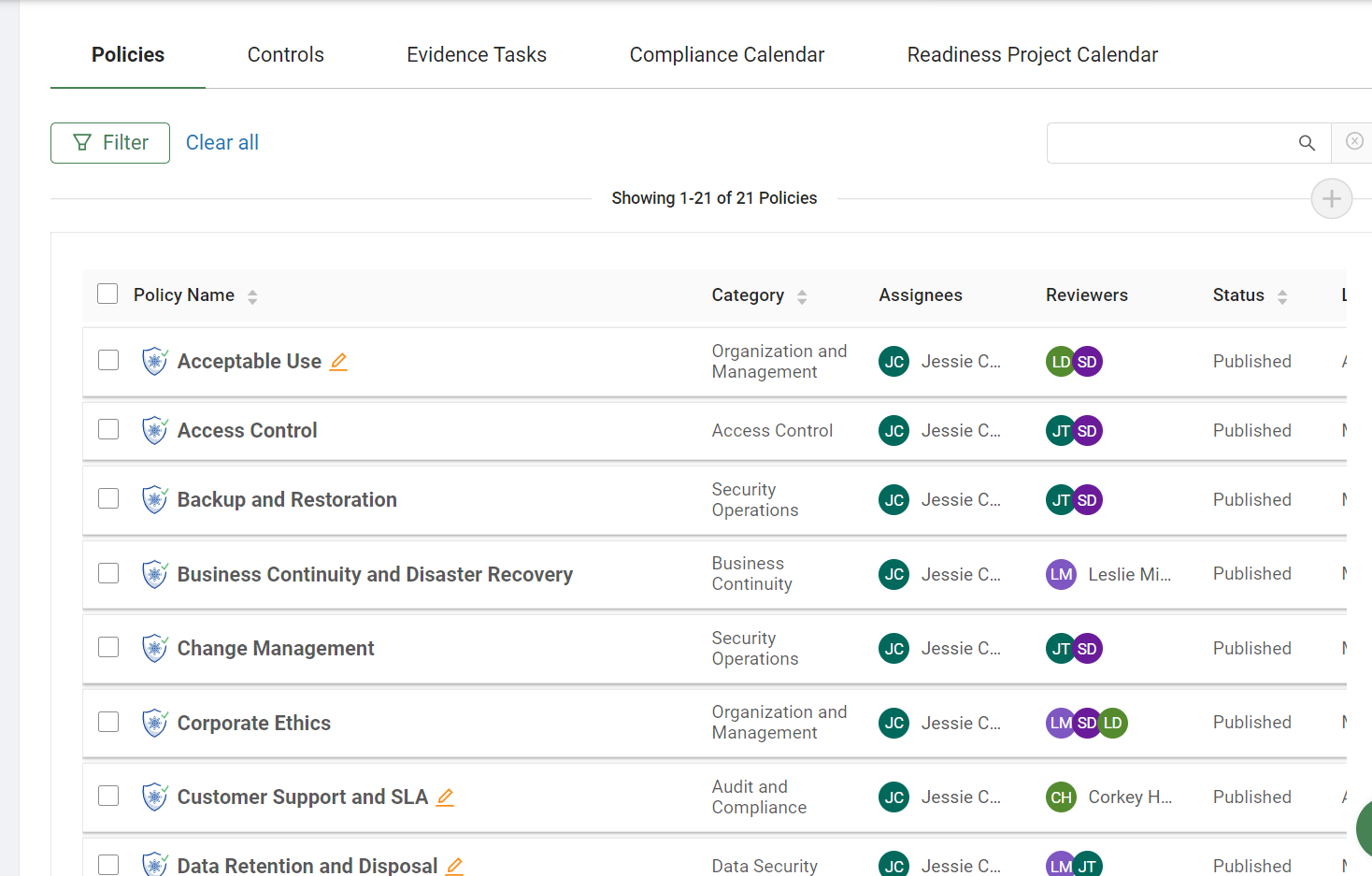

Die Sammlung von Informationen und unterstützenden Dokumenten setzt sich aus Elementen wie Richtlinien, Kontrollen und Nachweisaufgaben zusammen.

SOC 2 Policies

Die SOC 2-Richtlinien bilden ein Dokument/Rahmenwerk für die Umsetzung der Datensicherheit. Diese Richtlinien dienen als grundlegende Anforderungen an die Mitarbeiter der Organisation und an Drittanbieter, damit sie diese Anforderungen erfüllen können.

Liste der SOC 2-Richtlinien

- Acceptable Use Policy

- Information Security Policy

- Access Control Policy

- Richtlinie für Informations-, Software- und Systemsicherung

- Business Continuity Policy

- Richtlinie zur Protokollierung und Überwachung

- Change Management Policy

- Physical Security Policy

- Confidentiality Policy

- Password Policy

- Verhaltenskodex

- Remote Access Policy

- Data Classification Policy

- Risikobewertung und Risikominderung

- Disaster Recovery Policy

- Richtlinie zum Lebenszyklus der Softwareentwicklung

- Email/Communication Policy

- Vendor Management Policy

- Encryption Policy

- Security Policy

- Richtlinie zum Management der Reaktion auf Unfälle

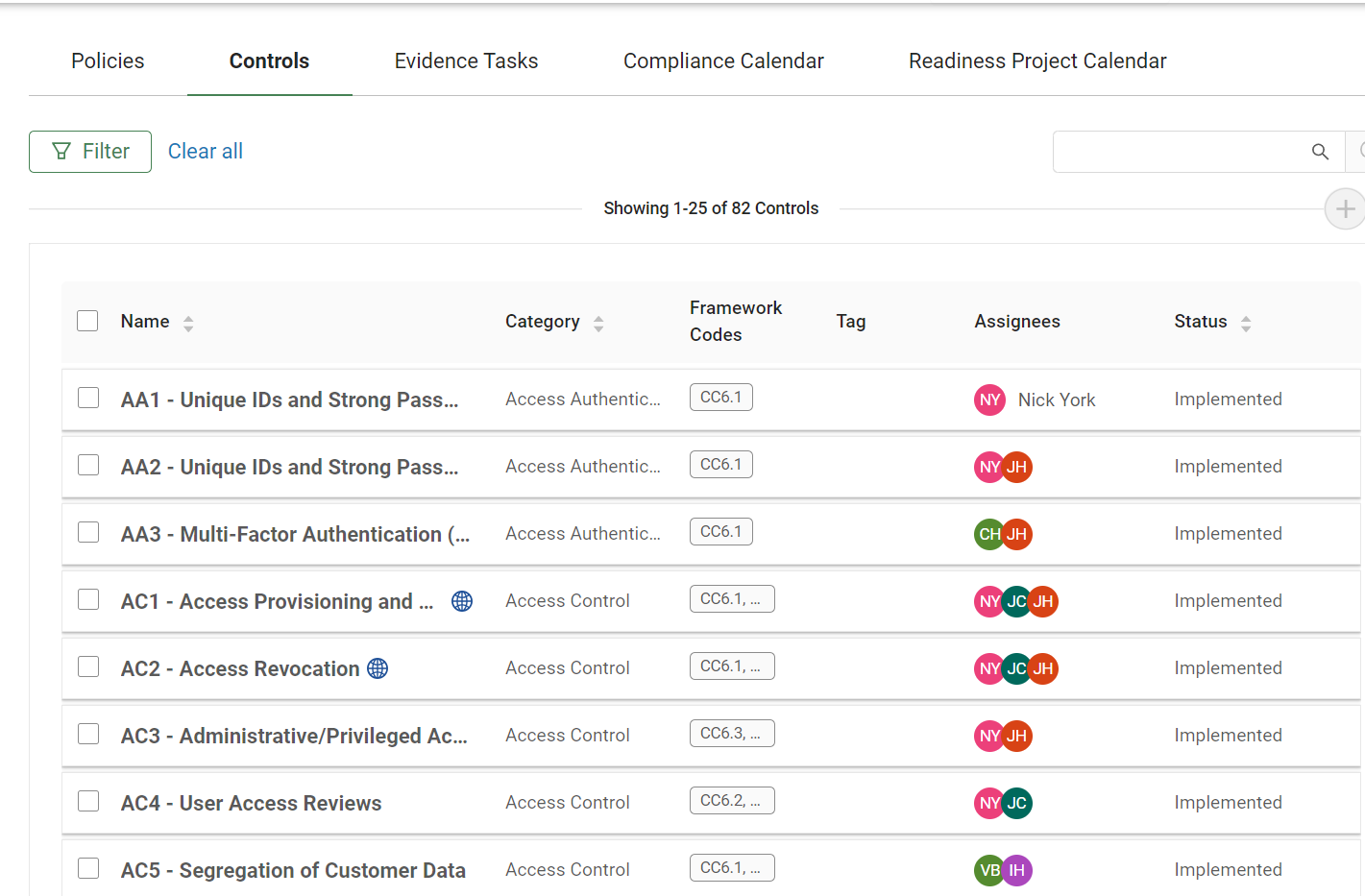

SOC 2 Kontrollen

Die Einhaltung der SOC 2 beinhaltet die Durchführung einer Reihe von Kontrollen, um die in den Vertrauensdienstkriterien dargelegten Kriterien zu erfüllen. Zu den Kontrollen, die mit den gemeinsamen Kriterien verbunden sind, gehören allgemeine IT-Kontrollen. Diese Kontrollen können in folgende Kategorien eingeteilt werden:

Die Einhaltung der SOC 2 beinhaltet die Durchführung einer Reihe von Kontrollen, um die in den Vertrauensdienstkriterien dargelegten Kriterien zu erfüllen. Zu den Kontrollen, die mit den gemeinsamen Kriterien verbunden sind, gehören allgemeine IT-Kontrollen. Diese Kontrollen können in folgende Kategorien eingeteilt werden:

- Administrative Controls

Diese Kontrollen umfassen die Richtlinien und Verfahren, die von einer Organisation eingeführt werden, um die ordnungsgemäße Verwaltung und Kontrolle ihrer Systeme zu gewährleisten. Dazu gehören Risikomanagement, Schulungen und Verfahren zur Reaktion auf Vorfälle. - Technical Controls

Technische Kontrollen umfassen die Maßnahmen, die zur Sicherung von Systemen und Daten getroffen werden. Dazu gehören Zugangskontrollen, Verschlüsselung, Netzwerksicherheit und Systemüberwachung. - Physical Controls

Physische Kontrollen sind Maßnahmen, die den Zugang zu physischen Orten, die sensible Informationen enthalten, beschränken. Dazu gehören Sicherheitsmaßnahmen wie biometrische Zugangskontrollen, Überwachung und Umgebungskontrollen.

SOC 2 Beweismittel

Da eine Prüfung auf einem bestimmten System durchgeführt wird, ist es notwendig, überprüfen und nachweisen zu können, welches System für die Extraktion verwendet wurde. Die Verarbeitung von Kunden und Daten in einer Produktionsumgebung ist das, was den Schwerpunkt der Prüfung ausmacht. Es macht keinen Sinn, Dokumentationen und Prozesse vorzulegen, die in der Qualitätskontrolle vorkommen.

Der zweite wichtige Punkt ist die Art der Prüfungsnachweise. Um jeden Verdacht der Manipulation auszuschließen, greifen sie auf folgende Praktiken zurück:

- Prüfen Sie die Anzahl der Datensätze im Quellsystem vor der Extraktion der Datei und vergleichen Sie diese mit der Anzahl der Datensätze in der extrahierten und geladenen Datei;

- Möglichkeit, die Quelle der Liste zu demonstrieren. Die Weitergabe der Liste durch ein anderes System stellt eine Quelle der Manipulation dar. Um dies zu vermeiden, ist es besser, die Daten direkt aus dem Quellsystem zu exportieren.

Das Sammeln von Beweisen wird Ihnen leichter fallen, wenn Sie sich mit den Funktionen einer Prüfung vertraut machen.

SOC 2 Zertifizierung

Zur Erreichung der SOC 2-Konformität gehört eine gründliche Prüfung der Systeme und Prozesse einer Organisation durch einen unabhängigen Prüfer. Bei der Prüfung werden die Implementierung von Kontrollen, die Einhaltung von Richtlinien und die allgemeine Einhaltung der SOC 2-Kriterien bewertet.

Der Zertifizierungsprozess umfasst in der Regel die folgenden Schritte:

- Pre-Assessment

Vor der formellen Prüfung führen Organisationen häufig eine Vorabbewertung durch, um potenzielle Bereiche der Nichteinhaltung zu ermitteln. Auf diese Weise können sie Probleme proaktiv angehen und sich besser auf die offizielle Prüfung vorbereiten. - Formal Audit

Die formelle Prüfung wird von einem unabhängigen Prüfer durchgeführt, der die Kontrollen und Prozesse der Organisation anhand der gewählten Vertrauensdienstkriterien bewertet. Der Prüfer prüft die Dokumentation, befragt wichtige Mitarbeiter und untersucht die Nachweise für die Wirksamkeit der Kontrollen. - Remediation

Wenn bei der Prüfung Probleme festgestellt werden, müssen die Organisationen Abhilfemaßnahmen ergreifen, um diese Probleme zu beheben. Dies kann die Verfeinerung von Prozessen, die Implementierung zusätzlicher Kontrollen oder die Beseitigung von Dokumentationslücken beinhalten. - Erstellung des SOC 2 Berichts

Nach erfolgreichem Abschluss des Audit- und Sanierungsprozesses erhält die Organisation einen SOC 2-Bericht. Dieser Bericht ist ein wertvolles Hilfsmittel, das Kunden, Partnern und anderen Beteiligten zur Verfügung gestellt werden kann, um die Einhaltung der SOC 2-Standards nachzuweisen.

Unternehmen mit Erfahrung in SOC 2

SOC 2-Konformität ist ein wichtiger Bestandteil der Datensicherheitsstrategie eines Unternehmens. Wenn Unternehmen die Feinheiten von SOC 2 verstehen, können sie proaktiv Maßnahmen zum Schutz von Kundendaten ergreifen, Vertrauen aufbauen und in einer sich ständig verändernden digitalen Umgebung die Nase vorn haben. Da die Datensicherheit immer wichtiger wird und die SOC 2-Konformität für Unternehmen, die sensible Daten schützen wollen, eine wertvolle Investition darstellt, verfügt das SDH-Team über umfassende Erfahrung mit dem Bestehen des SOC 2.

Wir unterstützen und begleiten unsere Kunden auf ihrem Zertifizierungsweg und decken dabei alle Fragen zu Entwicklungsprozessen, DevOps, Infrastruktur, Kommunikation, Projektmanagement usw. ab. Eines unserer jüngsten Beispiele ist die Zertifizierung eines US-amerikanischen Cloud-basierten LMS mit 470.000 Studenten.

Schreiben Sie uns an, um eine Beratung zu SOC2 zu erhalten!

Categories

Share

Benötigen Sie einen Projektkostenvoranschlag?

Schreiben Sie uns, und wir bieten Ihnen eine qualifizierte Beratung.